Was ist eine Configuration Management Data Base?

Wissen was man hat! Die CMDB ist eine zentrale Datenbank, die alle wichtigen Informationen zu einer IT-Infrastruktur speichert, mit dem Zweck diese zu verwalten, Konfigurationsanpassungen zu dokumentieren und Änderungen nachvollziehbar zu machen.

Eine CMDB wird in allen IT-Prozessmodellen immer wieder benötigt, leider aber ohne gleichzeitig zu erwähnen, was diese genau beinhalten soll. Die Pflege aller Informationen ist mit Aufwand verbunden und meist liegen diese in anderer Form und aufgeteilt nach Aufgabenbereichen bereits vor. Warum also in einer CMDB zusammenfassen?

Cyber Security und CMDB

Spätestens mit der Einführung einer Cyber Security Plattform kommt die Frage und der Bedarf nach einer Gesamtsicht auf. Vielfach bestehen bereits Vorstellungen, welche Systeme in eine Cyber Defense Plattform integriert werden sollen. Je nach Herangehensweise wird der Fokus durch die Erfahrungen und durch den fachlichen Hintergrund der SOC-Mitarbeitenden beeinflusst.

Für den Aufbau einer umfassenden Cyber Defense Plattform ist es auf jeden Fall notwendig, eine Gesamtsicht der zu schützenden Objekte zu haben. Nur so kann sichergestellt werden, dass nicht wichtige Teile der IT-Systeme unberücksichtigt bleiben. Aufbauend auf dem Wissen «was alles vorhanden ist», kann eine Priorisierung und Bewertung erfolgen.

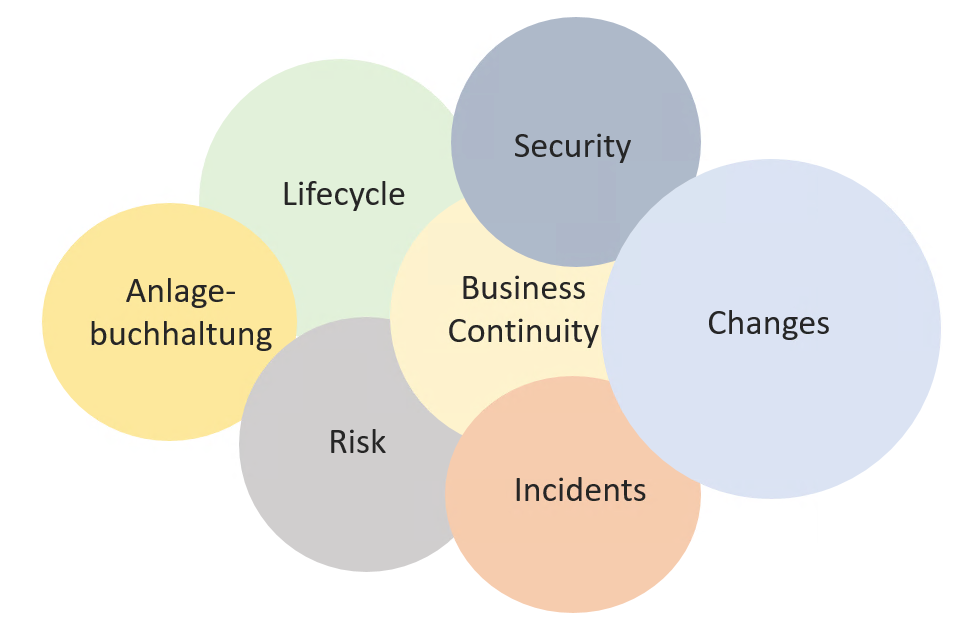

Fassen wir zusammen: Eine aktuelle und vollständige CMDB ist für die strukturierte Einführung und Pflege einer Cyber Defense Plattform unerlässlich. Aber nicht nur dafür, sondern auch für die organisatorischen Aspekte, auf die wir in dieser Blogserie eingehen werden, wird die CMDB immer wieder als Grundlage dienen: um Changes zu bewerten, Incidents zu klassifizieren oder die Tragweite von Problemen zu analysieren.

Aus persönlicher Erfahrung im operativen IT-Betrieb ist eine CMDB essentiell für effiziente und präzise Services. Doch was bedeutet das in der Praxis? Bevor wir uns den Inhalten einer CMDB zuwenden, einige Gedanken wie die CMDB unterschiedliche Prozesse und Aufgaben unterstützt.

Zur Beurteilung der Auswirkungen ist es sinnvoll deren Abhängigkeiten untereinander zu verstehen um die Kritikalität eines Ausfalls oder einer Kompromittierung zu bewerten.

Diese Informationen bilden die Basis, auf der Cyber Security Detection Use Cases, aber auch entsprechende Business Continuity- und Incident Response-Pläne aufgebaut werden.

Wichtig ist hier der Gesamtblick, d. h. nicht nur ein Inventar der Systeme ist notwendig, sondern auch weiterführende Informationen zu Applikationen, Konfigurationen und zu den eigentlichen Nutzdaten mit Klassifizierungen gehören in diese Gesamtsicht.

In heutigen hybriden Umgebungen bestehend aus «on Premises» Komponenten und «as a Service» bezogenen Leistungen aus der Cloud müssen auch die extern bezogenen Dienste in der Gesamtsicht aufgeführt werden, um eine umfassende Beurteilung der Risiken und Anforderungen zu erlangen.

Zwischen Cyber Security und Business Continuity gibt es aber auch signifikante Unterschiede in der Beurteilung; so kann zum Beispiel ein Development- oder Testsystem aus BCM-Sicht irrelevant sein, aber aus Security-Sicht ist es höher zu bewerten, da mehr und höher berechtigte Zugriffe möglich sind als beim Produktivsystem. Schlussendlich werden Regeln für die Priorisierung und Bewertung der CMDB-Objekte definiert und die Bewertungen müssen vorgenommen und regelmässig aktualisiert werden. Dabei muss die IT und die Business Sicht berücksichtigt werden.

Life Cycle Management und Changes

Durch eine umfassende CMDB sind die Voraussetzungen für ein aktiv betriebenes Life Cycle Management gegeben. Dieses ist die Basis für eine langfristige Planung und eine dauerhaft stabile Umgebung. Es sollte auf allen Ebenen erfolgen, beginnend bei der Sicherstellung, dass die Hardware immer unter entsprechender Garantie bzw. Wartung steht, bis hin zur vorausschauenden Aktualisierung von Firmware, Betriebssystem und Applikationskomponenten. Wenn man aktives Life Cycle Management betreibt, werden auch die Erkenntnisse aus dem «Vulnerabilty Discovery Service» überschaubar und handhabbar. Zudem werden viele Schwachstellen bereits geschlossen, bevor entsprechende Exploits bekannt werden. Somit ist ein aktives Live Cycle Management, ergänzt mit Vulnerability Discovery, eine Komponente die insgesamt zur Cyber Security beiträgt.

Ebenfalls in Relation zu den in der CMDB enthaltenen Objekten steht der Change-Prozess. Nur wenn im Change die Configuration Items verlinkt sind, kann eine Beurteilung von Risiko und Auswirkung erfolgen. Eine strukturierte Beurteilung hilft Fehler zu vermeiden und ungeplante Betriebsunterbrüche zu verhindern. Auf die Interaktion von Change-Prozess, CMDB und Cyber Security werden wir in einem weiteren Artikel noch vertieft eingehen.

Datenschutz (DSG und DSGVO)

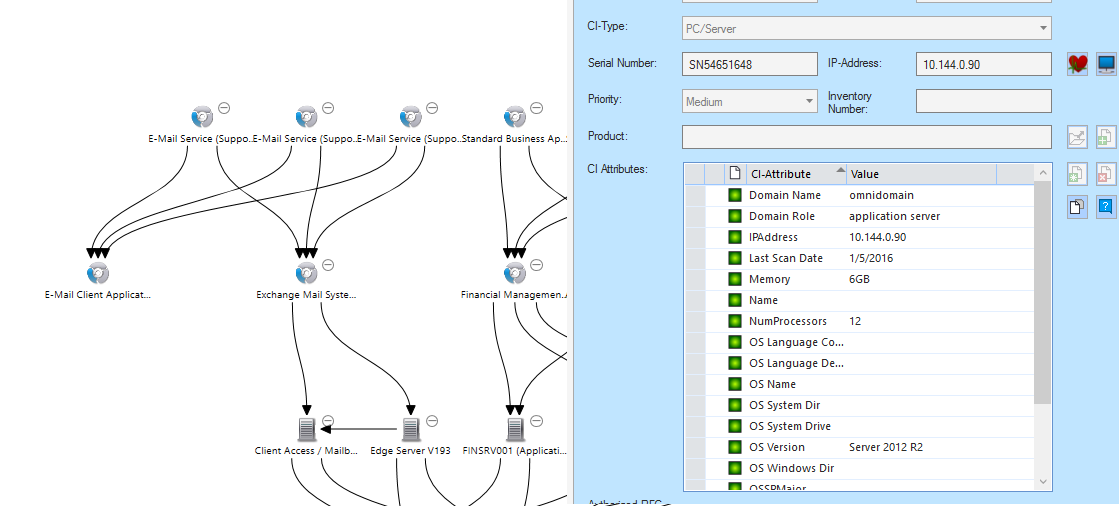

Was hat nun Datenschutz mit der CMDB zu tun? Unter Umständen ganz viel. Konsequenterweise definiert man den Inhalt der CMDB umfassend, so dass diese nicht nur ein Inventar von Systemen ist, sondern daneben auch Konfigurationen, Rollen, Identitäten, Applikationen und Datenobjekte enthält. Auf dieser Basis kann visualisiert werden wie die Abhängigkeiten, aber auch der Schutz der Informationen aufgebaut sind. Natürlich muss eine CMDB auch die Optionen bieten, unterschiedliche Objekte mit zusätzlichen, spezifischen Attributen zu versehen und entsprechende Abhängigkeiten und Verknüpfungen zu pflegen.

Welche Inhalte sind notwendig?

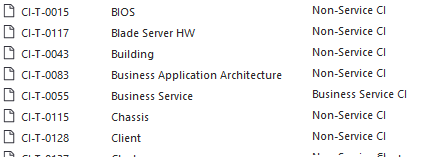

Je nach Verwendungszweck benötigt eine CMDB mehr oder weniger Attribute. Diese variieren jeweils pro Objekttyp auch noch stark, benötigt doch eine Rolle andere Attribute als eine Netzwerkkomponente. Dies ist aber in den handelsüblichen ITSM Tools heute standardmässig vorhanden und kann durch den CMDB Verantwortlichen einfach erweitert und parametrisiert werden.

Wie in der ersten Abbildung aufgezeigt, überschneiden sich die Informationen je nach Verwendungszweck, aber jede Anwendung hat auch eigene Attribute. Neben der Definition der Attribute ist es wichtig, Regeln festzulegen, wie diese Bewertungen vorzunehmen sind. In der Praxis werden verschiedene Personen aus unterschiedlichen Teams mit diesen Informationen arbeiten und um eine Einheitlichkeit zu gewährleisten, müssen für Kritikalität oder Priorität entsprechende Richtlinien vorhanden sein.

Welche Attribute sind aus Sicht der Cyber Defense Plattform von Interesse? Zum Beispiel Priorität aus IT bzw. Business Sicht, Kategorie, Eigentümer/Verantwortlicher, Exposure, Datenklassifzierung usw.

Aktualität ist essentiell − wie wird die CMDB gepflegt

Ein ganz wichtiger Aspekt bei der CMDB ist die Aktualität. Es ist sicherzustellen, dass Entscheidungen auf der Grundlage von aktuellen und korrekten Informationen getroffen werden. Änderungen an Systemen, die Inbetriebnahme wie auch die Ausserbetriebsetzung erfordern in jedem Fall einen Change Request, der sinnvollerweise auch die Anpassung der CMDB beinhaltet. Über diesen Change Prozesse kann man auch die Pflege und somit Aktualität der CMDB steuern. Idealerweise zeigt das Configuration Item neben seinem Status auch gleich den Stand innerhalb des Live Cycle und ist so über die ganze Zeit korrekt dokumentiert.

Erfahrungsgemäss bedarf es jedoch einiger Überzeugungsarbeit und Organisation, bis diese Prozesse korrekt abgebildet werden können. Auf der anderen Seite ist ein Objekt so auch frühzeitig bekannt und kann bereits vor der Inbetriebnahme klassifiziert werden. Dadurch werden auch Fehlalarme vermieden.

Welche weiteren Vorteile bietet eine CMDB − auch für weitere Stakeholder

Wenn wir zurückblicken auf das erste Übersichtsbild mit allen Stakeholdern die von einer umfassenden CMDB profitieren, sieht man, dass eine gut gepflegte CMDB Dreh- und Angelpunkt für sehr viele Abläufe innerhalb der IT-Organisation sein kann. Insbesondere wenn eine gemeinsame CMDB gepflegt wird, in der alle Stakeholder ihre Daten ablegen, können sehr viele Synergien genutzt und der Pflegaufwand minimiert werden.

Schlussendlich können alle von diesen Informationen profitieren, sowohl der operative Betrieb, das SOC, Risk und Compliance, Management und auch die Finanzabteilung.

Zudem schafft eine solche CMDB Transparenz und hilft eine «Schatten-IT» zu vermeiden, da alle Komponenten, auch solche die «as a Service» bezogen werden, sichtbar sind. Ausserdem hilft die Übersicht bei der strategischen Planung wie auch bei der Kostentransparenz.

Wie kann terreActive Sie unterstützen?

Wir unterstützen Sie gerne bei Gesamtkonzepten und natürlich auch bei den Anforderungen für die Integration in den SOC-Betrieb.

Im Weiteren kann unser Audit- und Consulting-TeamSie bei der Optimierung Ihrer Sicherheitsinfrastruktur und dem Aufbau der Cyber Resilienzunterstützen.

In den nächsten Blogartikeln werden wir auf einzelne Aspekte der Organisation eingehen. Wir werden typische Prozesse wie Incident, Change und Eskalation detailliert betrachten und in den Kontext der Cyber Security stellen.